Alerta Crítica: «React2Shell» expone servidores Next.js/React a Ejecución Remota de Código (CVE-2025-55182)

Resumen de urgencia: La comunidad de ciberseguridad ha emitido una alerta máxima por React2Shell, una vulnerabilidad crítica (CVSS 10.0) que permite la ejecución remota de código en aplicaciones Next.js y React.

¿Qué es la vulnerabilidad React2Shell (CVE-2025-55182)?

La vulnerabilidad, identificada técnicamente como CVE-2025-55182, es un fallo de seguridad crítico que afecta al núcleo de los React Server Components (RSC). Este error reside específicamente en el protocolo Flight, utilizado para la comunicación entre servidor y cliente.

¿A qué versiones afecta?

Este fallo compromete principalmente a:

- React: Versión 19.

- Next.js: Iteraciones del App Router, específicamente las ramas 15.x y 16.x.

Análisis Técnico: Deserialización Insegura

El problema radica en una deserialización insegura de datos. En términos sencillos, el servidor confía ciegamente en datos externos y los interpreta como código interno.

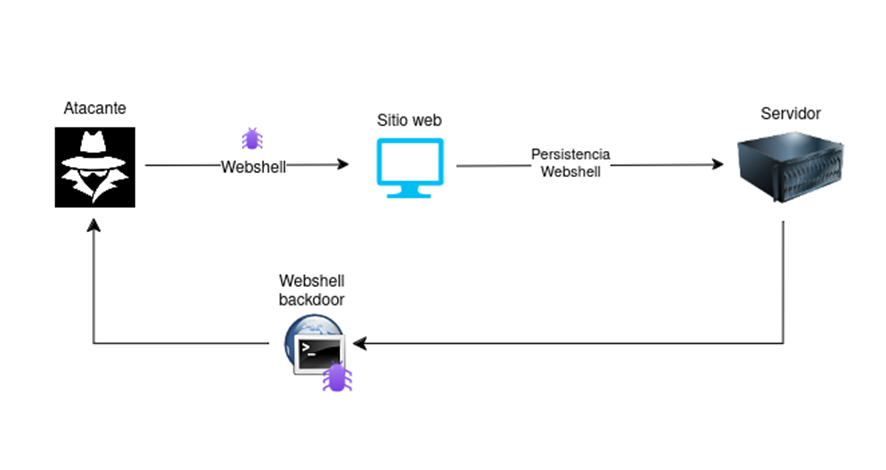

Esto permite a los atacantes enviar solicitudes HTTP manipuladas para lograr una Ejecución Remota de Código (RCE) sin necesidad de autenticación previa. Grupos de amenazas avanzadas, como Earth Lamia y Jackpot Panda, ya están explotando activamente este vector.

Impacto en el Negocio: ¿Por qué es una amenaza existencial?

Para las PYMES y grandes empresas que basan su infraestructura en arquitecturas modernas de JavaScript, el riesgo de React2Shell es absoluto. No se trata solo de una interrupción del servicio, sino de la pérdida total del control de la infraestructura.

1. Compromiso Total del Sistema

Al lograr un RCE, los ciberdelincuentes pueden moverse lateralmente por su red, instalando puertas traseras (backdoors) o desplegando ataques de Ransomware que paralicen la operación.

2. Filtración de Datos (Data Leakage)

Si su aplicación gestiona datos sensibles, estos están expuestos.

- Información de tarjetas de crédito y pagos.

- Bases de datos de clientes (PII).

- Propiedad intelectual y secretos comerciales. Esta información suele ser exfiltrada para su venta en la Dark Web.

3. Daño a la Reputación y E-E-A-T

Un ataque público devasta la confianza del consumidor. En términos de SEO y autoridad de marca (E-E-A-T), sufrir una brecha de seguridad de esta magnitud degrada su posición en el mercado y su autoridad frente a Google y sus clientes.

Solución Inmediata: Cómo protegerse de React2Shell

La inacción no es una opción. Para mitigar el riesgo de CVE-2025-55182, su equipo de DevOps y Seguridad debe seguir estos tres pasos críticos de inmediato.

Paso 1: Actualización de Dependencias (Patching)

Actualice urgentemente todos los paquetes de React y Next.js a las últimas versiones parcheadas.

Nota: Consulte los boletines oficiales de seguridad de los desarrolladores de los frameworks o las alertas de Cisco para verificar los números de versión seguros.

Paso 2: Redespliegue y Purga de Caché

Una simple actualización no basta. Debe asegurar un entorno limpio:

- Realice un redespliegue (redeploy) completo de la aplicación.

- Purgue la caché de producción, tanto en el servidor como en su CDN (Content Delivery Network). Esto elimina cualquier componente malicioso que haya podido quedar almacenado.

Paso 3: Auditoría Forense de Logs

Verifique si ya ha sido comprometido antes del parcheo. Analice los logs de su servidor web (NGINX, Apache) y de la aplicación en busca de:

- Patrones de tráfico anómalo.

- Intentos de conexión desde IPs desconocidas o geográficamente inusuales.

- Solicitudes HTTP con cargas útiles (payloads) extrañas dirigidas al protocolo Flight.

Conclusión: La Ciberseguridad como Proceso Continuo

La aparición de React2Shell nos recuerda que la velocidad de desarrollo que ofrece Next.js debe ir acompañada de una vigilancia estricta. La seguridad no es un destino, es un mantenimiento constante. Asegure la resiliencia de su negocio integrando la seguridad en cada etapa de su ciclo de desarrollo web.