Alerta DevOps: Paquetes NPM Maliciosos Infectan Miles de Proyectos Web Empresariales

El ecosistema de desarrollo web ha amanecido con una alerta roja. Investigadores de seguridad han destapado la «Operación SemanticFlood», un sofisticado ataque a la cadena de suministro digital. Ciberdelincuentes han inundado el registro NPM —la base de datos de software más grande del mundo utilizada para construir sitios web— con miles de paquetes maliciosos diseñados para robar credenciales y datos de entorno de servidores empresariales.

Las dependencias de código abierto son el nuevo vector de ataque preferido para infiltrarse en grandes y pequeñas empresas.

Las dependencias de código abierto son el nuevo vector de ataque preferido para infiltrarse en grandes y pequeñas empresas.

¿Qué ha sucedido exactamente?

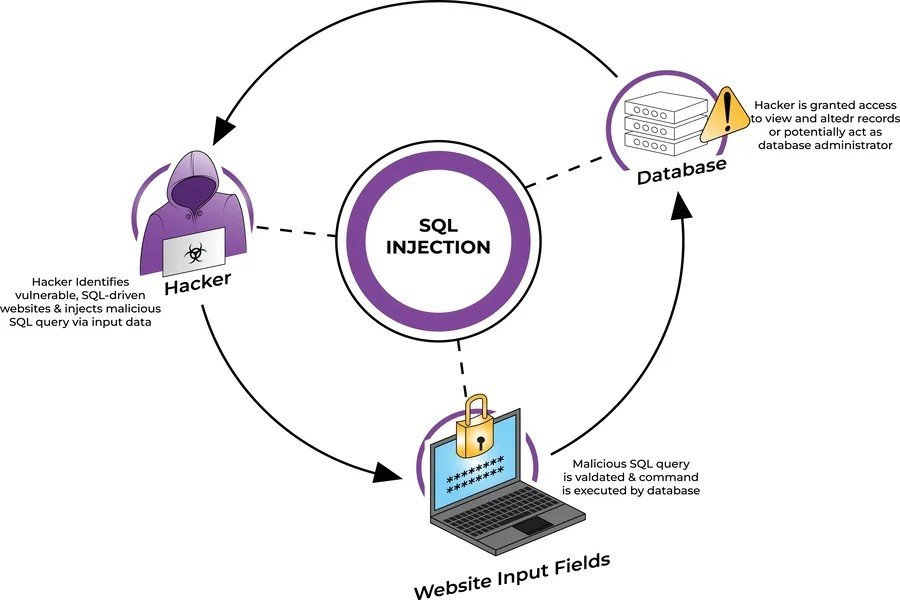

Los atacantes han utilizado técnicas de **Typosquatting** (nombres muy similares a librerías populares) y **Star-Jacking** (falsificación de popularidad) para engañar a desarrolladores web. Al descargar estos paquetes aparentemente legítimos para añadir funcionalidades a una web corporativa (como formularios, carruseles de imágenes o conectores de bases de datos), se descarga también un script oculto.

Este código malicioso se ejecuta silenciosamente durante el proceso de instalación (`post-install scripts`), escaneando el servidor de desarrollo en busca de claves API, tokens de AWS o Azure, y credenciales de bases de datos, enviándolas inmediatamente a servidores controlados por los atacantes.

Por qué esto es crucial para tu Empresa o Negocio

Si tu empresa tiene una página web, una tienda online o una aplicación interna desarrollada en JavaScript/Node.js (la tecnología más común hoy en día), estás en riesgo. No necesitas ser una tecnológica para ser víctima; basta con que tu proveedor web o tu equipo de TI interno haya actualizado librerías recientemente.

Robo de Propiedad Intelectual y Datos: La exfiltración de claves de entorno permite a los atacantes acceder a tus bases de datos de clientes o a la lógica de tu negocio.

Backdoors en tu Web: Los **Paquetes NPM maliciosos** pueden inyectar código en tu web pública que intercepte datos de tarjetas de crédito de tus clientes (ataques tipo Magecart) sin que el servidor de pagos lo detecte.

Responsabilidad en Cascada: Si tu software infectado se utiliza para atacar a tus propios clientes, tu empresa es legalmente responsable por la falta de diligencia debida en la **seguridad desarrollo web**.

ACCIONES Recomendadas: ¿Qué debes hacer ahora?

Este es un problema técnico con repercusiones de negocio. Debes exigir a tu departamento técnico o a tu proveedor de servicios web las siguientes acciones inmediatas:

Paso 1: Auditoría de Dependencias (SCA). Ejecutar herramientas de Análisis de Composición de Software (como `npm audit` o herramientas comerciales avanzadas) para detectar paquetes marcados como maliciosos en las últimas 48 horas.

Paso 2: Congelar Versiones (Lockfiles). Asegurarse de que los proyectos utilicen archivos de bloqueo (`package-lock.json`) para evitar que se actualicen automáticamente a versiones nuevas y potencialmente infectadas sin revisión previa.

Paso 3: Rotación de Secretos. Como medida preventiva de Ciberseguridad PYMES, si se detecta cualquier librería sospechosa instalada recientemente, se deben revocar y regenerar todas las claves API y credenciales de acceso utilizadas en ese entorno de desarrollo.

Paso 4: Vetar Scripts de Instalación. Configurar los entornos de instalación para bloquear la ejecución automática de scripts (`ignore-scripts`) en paquetes de terceros no verificados.

Conclusión

La «Operación SemanticFlood» demuestra que confiar ciegamente en el código abierto ya no es viable. La seguridad debe integrarse desde la primera línea de código. Las empresas que auditen su cadena de suministro de software demostrarán la Autoridad y Confianza (E-E-A-T) necesarias para operar en un mercado digital cada vez más hostil.

Para consultar la lista actualizada de paquetes maliciosos detectados, visita el repositorio oficial de alertas de seguridad de GitHub.

Recomendamos también leer nuestro artículo sobre Cómo auditar la seguridad de tu sitio web paso a paso.