Alerta ‘GhostSender’: El Fallo que Rompe la Seguridad del Email en Microsoft y Google

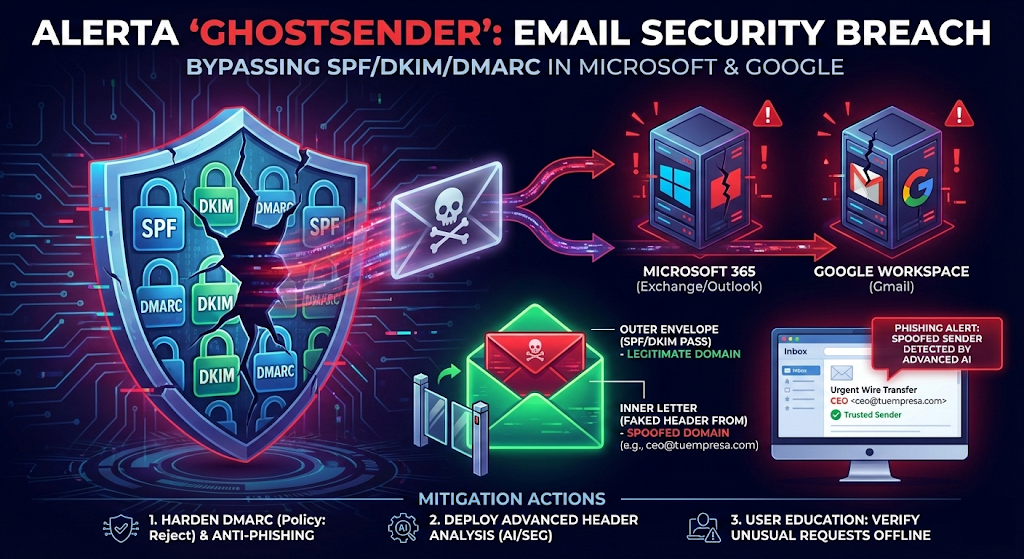

La confianza en el correo electrónico corporativo se ha roto esta mañana. Investigadores de seguridad han revelado la existencia de GhostSender, una vulnerabilidad lógica que afecta a los gigantes del correo en la nube (Microsoft Exchange Online y Google Workspace). Este fallo permite a los ciberdelincuentes enviar correos electrónicos suplantando la identidad de cualquier dominio (incluido el de tu empresa) y, lo que es peor, logrando que aparezcan como «Verificados» y «Seguros» en la bandeja de entrada del destinatario, eludiendo los filtros DMARC.

Alerta ‘GhostSender’: El Fallo que Rompe la Seguridad del Email en Microsoft y Google

GhostSender explota cómo los servidores SMTP reenvían las cabeceras, permitiendo la suplantación perfecta.

¿Qué ha sucedido exactamente?

Hasta hoy, confiábamos en tres protocolos (SPF, DKIM y DMARC) para verificar que un correo que dice venir de facturacion@tuempresa.com realmente viene de ahí. GhostSender es una técnica de manipulación de cabeceras SMTP.

Los atacantes envían un correo desde un servidor legítimo (como una cuenta de prueba gratuita de Azure o GCP) pero manipulan el campo «MAIL FROM» de una manera específica que desincroniza la verificación del servidor receptor. El resultado: el filtro de seguridad (como Outlook o Gmail) verifica la identidad del servidor legítimo de Microsoft/Google, pero muestra al usuario final la dirección suplantada. El correo llega a la bandeja de entrada con el «check azul» de verificado, siendo totalmente falso.

Por qué esto es crucial para tu Empresa o Negocio

Para una PYME, el correo electrónico es el canal oficial de pagos y órdenes. Si un empleado recibe un correo de su jefe o de un proveedor habitual pidiendo un pago urgente, y el sistema le dice que el correo es «Seguro», lo hará. El riesgo de Fraude del CEO y estafas de facturas falsas se multiplica por mil.

Estafas Indetectables: Sus empleados ya no pueden fiarse del remitente, incluso si su servidor de correo dice que es legítimo.

Daño Reputacional: Los atacantes pueden usar SU dominio para estafar a sus clientes. Al ser un fallo técnico, sus clientes creerán que usted envió el correo malicioso.

Inutilidad de Filtros Actuales: Las reglas antispam tradicionales no funcionan porque, técnicamente, el correo proviene de servidores confiables de Microsoft o Google.

ACCIONES Recomendadas: ¿Qué debes hacer ahora?

Mientras Microsoft y Google despliegan parches globales (se espera que tarden 24-48 horas), su empresa debe adoptar una postura de «Desconfianza Cero» (Zero Trust) en el correo:

Paso 1: Protocolo de Doble Verificación de Pagos. Emita una orden inmediata a los departamentos financieros y de administración: PROHIBIDO realizar transferencias bancarias o cambios de número de cuenta basados solo en una solicitud por correo electrónico. Se debe confirmar siempre por teléfono o WhatsApp con la persona solicitante.

Paso 2: Configuración de Reglas de Transporte. Si utiliza Office 365, pida a su administrador de TI que cree una regla que marque con una advertencia («Remitente Externo») cualquier correo que venga de fuera de la organización, incluso si el nombre del remitente coincide con el de un directivo.

Paso 3: Endurecer la Política DMARC. Asegúrese de que su política DMARC esté configurada en p=reject o al menos p=quarantine. Aunque GhostSender intenta saltárselo, una configuración estricta ayuda a mitigar las variantes menos sofisticadas del ataque.

Paso 4: Firmas Digitales (S/MIME). Para comunicaciones críticas internas, considere comenzar a usar firmas digitales S/MIME, que son imposibles de falsificar con este método.

Conclusión

La vulnerabilidad GhostSender nos recuerda la fragilidad de las comunicaciones digitales. La tecnología de verificación ha fallado temporalmente, por lo que la defensa recae ahora en el factor humano y los procesos de verificación offline. La tecnología se parcheará, pero la cultura de seguridad de verificar antes de pagar debe permanecer.

Para seguir el estado de los parches de seguridad, consulte el Centro de Respuesta de Seguridad de Microsoft.

Recomendamos también leer nuestro artículo sobre Guía paso a paso para configurar DMARC, SPF y DKIM correctamente.