Vulnerabilidad Crítica en XZ Utils: ¿Está tu Empresa en Riesgo?

La comunidad de ciberseguridad se encuentra en estado de máxima alerta tras el descubrimiento de una sofisticada puerta trasera (backdoor) en XZ Utils, una librería de compresión de datos utilizada masivamente en sistemas operativos Linux. Identificada como CVE-2024-3094, esta vulnerabilidad posee una puntuación de severidad máxima (10.0 CVSS) y podría permitir a atacantes remotos tomar el control total de los servidores afectados.

¿Qué ha sucedido exactamente?

Un ingeniero de software, Andres Freund, descubrió de forma casi accidental que las versiones 5.6.0 y 5.6.1 de la librería XZ Utils contenían código malicioso ofuscado. Este código fue introducido deliberadamente en la cadena de suministro de software y su objetivo principal es manipular el servicio de acceso remoto SSH (Secure Shell). En esencia, la puerta trasera permite a un atacante con una clave criptográfica específica saltarse los controles de autenticación y ejecutar comandos en el sistema con privilegios de administrador.

Este tipo de ataque, conocido como «ataque a la cadena de suministro», es extremadamente peligroso porque compromete una pieza de software legítima en la que confían millones de sistemas en todo el mundo, desde servidores web hasta infraestructuras en la nube.

Por qué esto es crucial para tu Empresa o Negocio

Aunque la vulnerabilidad fue detectada antes de su incorporación masiva en las distribuciones Linux más estables (como Debian Stable o Red Hat Enterprise Linux), sí afectó a versiones de desarrollo y «rolling-release» (como Fedora Rawhide o Debian Unstable). Si tu empresa utiliza sistemas de vanguardia, entornos de prueba o ciertas distribuciones específicas, el riesgo es inmediato y severo.

- Riesgo de Acceso Total no Autorizado: Un atacante podría obtener control completo sobre tus servidores, lo que le permitiría robar, modificar o eliminar cualquier dato.

- Exposición de Datos Sensibles: La información de clientes, datos financieros, propiedad intelectual y secretos comerciales quedarían completamente expuestos, con graves consecuencias legales y reputacionales.

- Interrupción del Negocio: Un servidor comprometido puede ser utilizado para lanzar otros ataques, minar criptomonedas o simplemente ser deshabilitado, paralizando las operaciones de tu negocio.

Acciones Recomendadas: ¿Qué debes hacer ahora?

La celeridad es clave para mitigar este riesgo. Recomendamos a todas las empresas, PYMES y autónomos que gestionen servidores Linux seguir un plan de acción inmediato y metódico:

- Inventario y Auditoría de Sistemas: Identifica todos los sistemas Linux bajo tu control. Comprueba la versión del paquete `xz-utils` o `liblzma` instalado en cada uno de ellos. Las versiones 5.6.0 y 5.6.1 son las afectadas.

- Downgrade Urgente: Si encuentras una versión vulnerable, debes realizar un downgrade (revertir) a una versión anterior y segura, como la serie 5.4.x. Sigue las instrucciones específicas de tu distribución Linux para hacerlo de forma segura.

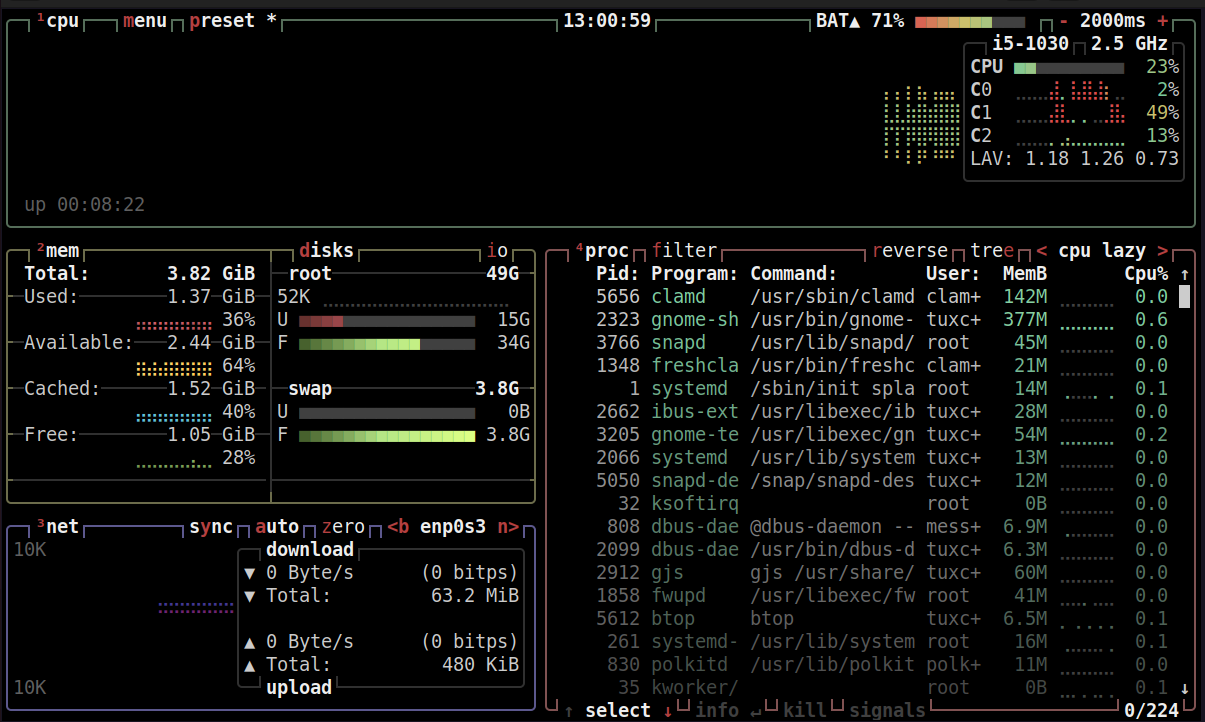

- Monitorización y Búsqueda de Amenazas: Revisa los registros (logs) de tus sistemas en busca de cualquier actividad de autenticación SSH sospechosa o conexiones anómalas que hayan ocurrido recientemente.

- Consultar con Proveedores: Si utilizas servicios de hosting o proveedores de nube, contacta con ellos para confirmar qué medidas han tomado para proteger su infraestructura y, por extensión, tus servicios alojados.

Conclusión

La vulnerabilidad CVE-2024-3094 en XZ Utils es un recordatorio contundente de la fragilidad de la cadena de suministro de software y la importancia de una gestión de la seguridad proactiva. No se trata de un simple bug, sino de un ataque deliberado y sofisticado. Actuar con rapidez para auditar y remediar tus sistemas no es una opción, es una necesidad imperativa para proteger la integridad y continuidad de tu negocio en el entorno digital actual.

Para más detalles técnicos, puedes consultar la alerta oficial de la CISA.

Recomendamos también leer nuestro artículo sobre cómo gestionar las actualizaciones de seguridad en Linux para fortalecer tus defensas.